- 软件大小:13.07M

- 软件语言:中文

- 软件类型:国产软件

- 软件类别:免费软件 / 杂类工具

- 更新时间:2017-03-17 09:21

- 运行环境:WinAll, WinXP

- 软件等级:

- 软件厂商:

- 官方网站:http://www.300188.cn/

40.20M/中文/6.0

188.18M/中文/6.6

45.45M/中文/10.0

11.66M/中文/10.0

8.03M/中文/10.0

美亚取证大师专业版是一款专为安卓手机打造的取证软件,能够由任何人实时的验证电子数据的起源、时间和完整性,是您取证时方便的工具,有效防止司法证据被悄然篡改。欢迎下载。

美亚取证大师作为国内最专业的安卓手机取证软件,它取证的实际效果与效率自然不必多说。小编这里给大家带来最新取证大师专业版,内附详细的操作使用流程,专业取证,就是取证大师!

在手机取证的过程中,第一步的工作是从手机各个相关证据源中获取有线索价值的电子证据。手机的SIM卡、内存、外置存储卡和移动网络运营商的业务数据库一同构成了手机取证中的重要证据源。

1.移动网络运营商

移动网络运营商的通话数据记录数据库与用户注册信息数据库存储着大量的潜在证据。通话数据记录数据库中的一条记录信息包括有主/被叫用户的手机号码、主/被叫手机的IMEI号、通话时长、服务类型和通话过程中起始端与终止端网络服务基站信息。另外,在用户注册信息数据库中还可获取包括用户姓名、证件号码、住址、手机号码、SIM卡号及其PIN和PUK、IMSI号和所开通的服务类型信息。在我国即将实行“手机实名制”的大环境下,这些信息可在日后案件调查取证过程中发挥巨大的实质性作用。

2.SIM卡

在移动通信网络中,手机与SIM卡共同构成移动通信终端设备。SIM(SubscribeIdentityModule)卡即为客户识别模块,它也被称为用户身份识别卡。移动通信网络通过此卡来对用户身份进行鉴别,并且同时对用户通话时的语音信息进行加密。目前,常见SIM卡的存储容量有8kB、16kB、32kB和64kB这几种。从内容上看,SIM卡中所存储的数据信息大致可分为五类:

(1)SIM卡生产厂商存储的产品原始数据。

(2)手机存储的固有信息,主要包括各种鉴权和加密信息、GSIM的IMSI码、CDMA的MIN码、IMSI认证算法、加密密匙生成算法。

(3)在手机使用过程中存储的个人数据,如短消息、电话薄、行程表和通话记录信息。

(4)移动网络方面的数据中包括用户在使用SIM卡过程中自动存入和更新的网络服务和用户信息数据,如设置的周期性位置更新间隔时间和最近一次位置登记时手机所在位置识别号。

(5)其它的相关手机参数,其中包括个人身份识别号

(PIN),以及解开锁定用的个人解锁号(PUK)等信息。

3.手机内/外置存储卡

随着手机功能的增强,手机内置的存储芯片容量呈现不断扩充的趋势。手机内存根据存储数据的差

异可分为动态存储区和静态存储区两部分(见图1)。动态存储区中主要存储执行操作系统指令和用户应用程序时产生的临时数据,而静态存储区保存着操作系统、各种配置数据以及一些用户个人数据。

从手机调查取证的角度来看,静态存储区中的数据往往具有更大的证据价值。GSIM手机识别号IMEI、CDMA手机识别号ESN、电话薄资料、收发与编辑的短信息,主/被叫通话记录、手机的铃声、日期时间以及网络设置等数据都可在此存储区中获取。但是在不同的手机和移动网络中,这些数据在读取方式和内容格式上会有差异。另外,为了满足人们对于手机功能的个性化需求,许多品牌型号的手机都提供了外置存储卡来扩充存储容量。当前市面上常见的外置存储卡有SD、MiniSD和MemoryStick。外置存储卡在处理涉及版权或着作权的案件时是一个重要的证据来源。

第1步:前期准备

首先,从百度下载一张“。jpg”格式的图片复制到手机内置存储空间根目录下,文件名为“meiya.jpg”,如图1所示。

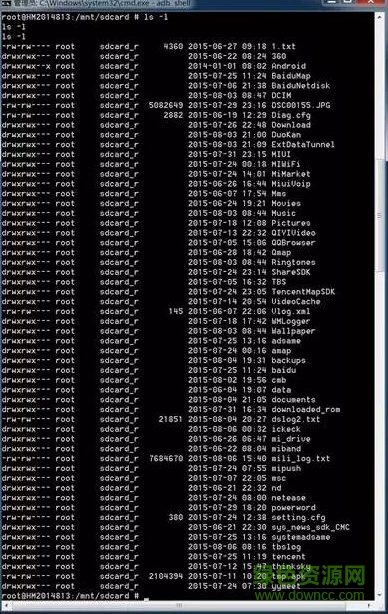

在手机中向“1234567890”这个号码(当然了,这个号码并不存在)发送一条短信,内容是“Mobile Forensics”,如图2所示。

第2步:删除相关信息

在手机文件管理器中删除图1中所示的图片“meiya.jpg”;在手机中删除刚才发送的短信,如图3所示。

第3步:使用手机助手获取短信

将手机连接电脑,分别使用小米手机助手和91手机助手查看、导出短信,没有发现刚才删除的那条短信。

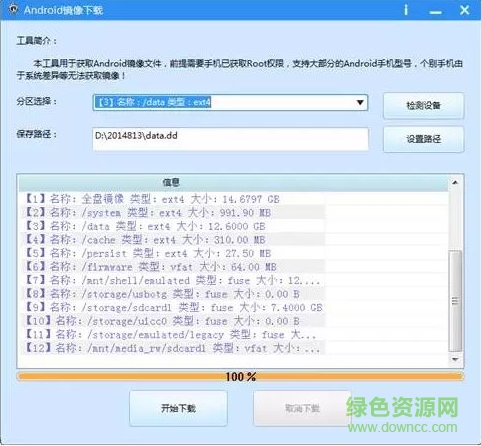

第4步:使用ADB Shell查看文件

在电脑上安装adb.exe(“adb”是“Android Debug bridge”的缩写,大部分手机助手都自带且安装了adb.exe),在命令提示符中将工作目录切换到adb.exe所在目录,输入“adb shell”进入ADB Shell 模式,接着输入“su”获取Root权限,输入“cd /mnt/sdcard”切换当前工作路径到手机内置存储空间根目录下,输入“ls -l”查看详细文件/文件夹列表,没有发现刚才删除的图片“meiya.jpg”。如图4所示。

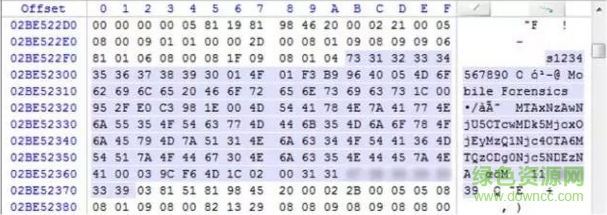

第5步:获取手机镜像

使用DC-4500手机取证系统“工具箱”中的“Android镜像下载”工具获取手机“/data”分区的dd镜像,如图5所示。

第6步:分析镜像

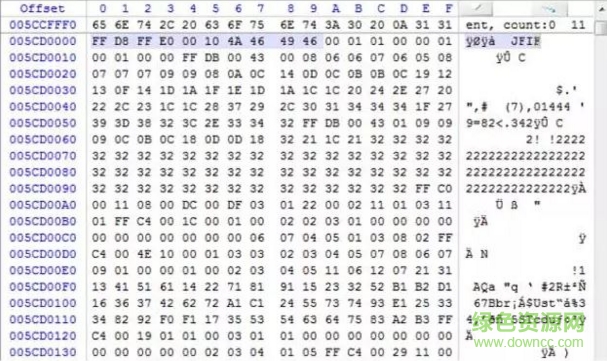

使用winhex打开刚才创建的dd镜像,在其偏移02BE522FB附近找到了如图6所示内容,我们可以看到刚才发送的短信内容“Mobile Forensics”,并在附近发现了发送的号码1234567890,同时还在附近发现了一串数字“11*****39”,这是这部手机登录的小米帐号。

接下来,还在镜像文件偏移005CCFFF0附件中找到了如图7所示的内容,根据经验判断,这里有“。jpg”格式图片的文件头,继续往下看,还找到了一个“。jpg”格式文件的结束标识。将这之间的内容另存为一个文件“未命名”,使用“Windows照片查看器”顺利打开,如图8所示。

结果分析

第3步代表逻辑提取,各种手机助手都可以进行基本的逻辑提取,这种逻辑提取使用的是Android系统读取短信的API,但系统并没有获取已删除短信的API,所以逻辑提取无法获取到已删除的短信。其实逻辑提取还可以通过备份的方式将相关数据备份出来然后解析,例如美亚柏科的手机取证产品DC4501、FL-900等就能从Android手机的备份文件中提取一些删除的短信等内容。

第4步代表逻辑浏览。在ADB Shell中无法看到“meiya.jpg”也很好理解,因为图片已经删除了,ADB Shell中只能显示文件系统认为存在的文件,文件删除后,文件系统就认为此文件已经不存在了。

第5步和第6步代表物理获取。上述例子在运行的系统中获取的镜像其实还不是真正的“物理镜像”,更彻底的物理镜像是通过Chip Off(拆取芯片)等离线方式获取镜像。通过物理镜像这种方式最全面,在取证中效果最好。之所以在手机上删除了还能恢复,是因为原内容并没有被覆写,只要原始数据还在,就可以恢复。这就好比一本书的目录中涂掉了一些章节,如果只看目录,就会以为这些章节不存在了,但是只要这些章节的具体内容还没有涂抹掉,一页一页地去寻找,就一定能够找到。

目前Android系统并没有对存储设备进行全盘加密,只要获取到了物理镜像,然后使用十六进制编辑器查看,可以发现很多线索。当然了,这样查看需要了解常见文件签名、编码等众多知识和丰富的经验,而且效率往往不高。当遇到一些文件已经部分损坏的情况,可能还需要文件雕刻知识。可以使用一些自动化的工具,比如开源的scalpel。

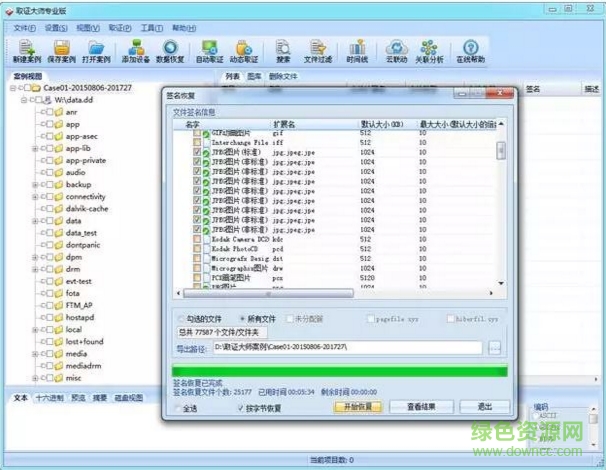

Android系统中的分区一般是Ext4文件系统,使用对应的数据恢复软件也可以很方便地进行数据恢复。例如在此例中,使用取证大师电子数据分析系统加载此dd镜像,使用签名恢复恢复出了25177个图片,其中就包括例子中删除的那张。如图9、图10所示。

目前,大部分手机连接电脑查看、管理手机中的文件都是通过MTP模式而不是优盘模式,这样做的好处是不需要考虑手机中文件系统格式,也不会因为电脑独占手机存储空间而导致手机中一些依赖sdcard分区的程序运行异常。而MTP模式是在文件系统层之上的,MTP连接模式下无法进行数据恢复。制作物理镜像则没有这一担忧。

另外,手机在运行过程中,系统运行、程序运行、用户操作都会都对手机中的数据造成持续的改变。从尽量保持检材数据原始性的角度,制作手机镜像是最好的选择。

请描述您所遇到的错误,我们将尽快予以修正,谢谢!

*必填项,请输入内容